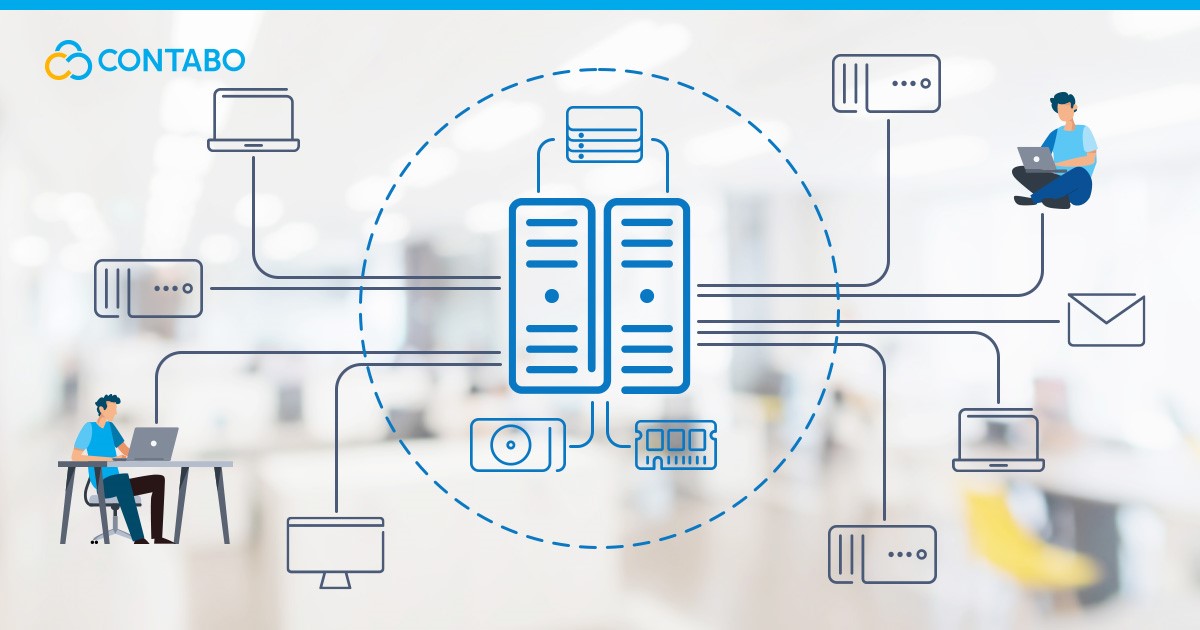

Contabo wird 2024 ein neues Rechenzentrum in Indien in Betrieb nehmen!

Das Holi-Fest steht vor der Tür und wir freuen uns, bekannt zu geben, dass Contabo seine internationale Präsenz mit einem neuen Rechenzentrum ausbaut, das 2024 in Indien eröffnet werden soll. Diese strategische Entwicklung ist eine direkte Reaktion auf den schnell wachsenden IT-Sektor in Indien und Südasien. Es zeigt unser Engagement, euch Cloud-Hosting von Weltklasse näher […]

Contabo wird 2024 ein neues Rechenzentrum in Indien in Betrieb nehmen! Read More »